Una tarjeta de video, es algo esencial en los tiempo actuales, y no estoy hablando solamente de la parte de los juegos (que es por lo que más me preguntan mis alumnos), también sirve para ver con mas realismo los videos (obviamente los originales, las copias piratas dejan mucho que desear) e inclusive si queremos algo tan tonto tecnológicamente como tener la salida de nuestro computador en un monitor de 32’’ o superior.

Recientemente, varios amigos de Twitter y amigos 1.0 me han preguntado sobre que es lo que necesitan saber realmente para comprar la tarjeta de video de sus sueños.

Lo primero que debemos tomar en cuenta

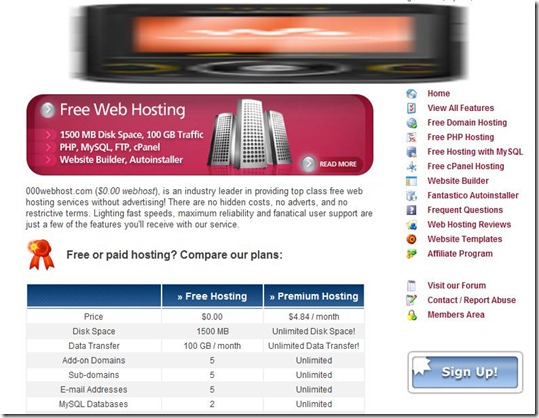

Aunque suene pedante, lo primero a tomar en cuenta es tu presupuesto. Y no es broma, las tarjetas de videos buenas pueden a llegar a costar entre 350$ a 800$, mientras que las mas económicas rondan entre los 50$ y 120$. Así que están advertidos.

Otro punto muy importante es conocer que tipo de tarjeta de video acepta tu tarjeta madre ya sea AGP o PCI-Express

Por ultimo, debes pensar cuidadosamente para que la vas a utilizar, te recomiendo este artículo para que salgas de dudas Que debo mirar al comprar una tarjeta de video

Diferencia entre tarjetas AGP y PCI-Express

Son muchas las diferencias de las tarjetas de video, desde los voltajes, tipo de conectores y velocidades de transmisión. Un articulo mas técnico puede visitar Significado de los 1x, 2x, 4x, 8x y 16x en las Tarjetas de Video

¿Que marca debo Comprar?

A nivel mundial, existen varias marcas en el mercado, pero solo existen 2 GPU que son considerados los mejores:

Existen diferentes series: R100, R200, R300, R420, R520, R600, R700 y Evergreen para los modelos con Directx9.

A partir de la serie R300, los número de la tarjeta tienen cierto significado:

- **0**, **1**, **2**, **3**, **4**: Si posee alguno de estos números en el modelo de tarjeta, se refiere a que son tarjetas de videos básicas que generalmente cuestan menos de 99$ y poseen como sufijo SE y HM.

- **5**, **6**, **7**: Se consideran tarjetas de video Principales, son las que mejor equilibran precio/valor. Tienen un costo promedio entre 100$ y 150$, pueden tener como sufijo XT, XL, Pro, SE, GTO, GT.

- **8**, **9**: Se considera a este tipo de tarjeta especiales para entusiasta y profesionales. Son las que ofrecen los mejores rendimientos. Su precios están por encima de los 150$, pueden tener los sufijos XTX, XT, XT PL, Pro, GTO, GT.

A partir de la la serie HD 3000, la terminación de los sufijos PRO, XT, XTX, y GT cambio por 2 dígitos del modelo. Quedando lo significado de la siguiente manera:

- 000-300: Tarjetas de Videos Integradas, generalmente toman memoria de la RAM del computador.

- 330-590: Son tarjetas de videos básicas. Generalmente con poca memoria de video (64 o 128Mb). Excelente para Juegos Básicos.

- 600-790: Son Tarjetas de videos normales. Equilibran la relación Precio Valor. Excelentes para Juegos Básicos, y procesamiento de gráficos a nivel básico o medio.

- 800-990: Son las tarjetas de videos para Entusiastas y Profesionales. Excelentes para Juegos de Alto rendimiento, Renderizado 3D y procesamiento de imágenes.

ATI RADEON ya no se venden a minoristas; en cambio, vende su tecnología a terceros: Diamond Multimedia, Sappire Technology, Asustek, HIS – Hightech Information System, MSI – Micro Star International, PowerColor, GygaByte, VisionTek, Gainward y XFX.

Si desea conocer mas sobre ATI y los sufijos pueden visitar:

Pero esta compañía no solo fabrica Tarjetas de Video, también fabrican Tarjetas Madres, procesadores gráficos para celulares, y posiblemente a mediano o largo plazos procesadores para computadores.

Ahí varios modelos de tarjetas nVIDIA (que irónicamente se pronuncia casi igual que la palabra inglesa envy que quiere decir envidia) dependiendo para su uso: NV1, Riva, TNT, GeForce, Quadro, Tesla, GoForce, Tengra y uno modelos desarrollados exclusivamente para PlayStation y Xbox.

En este articulo me centrare en la mejor conocidas de las tarjetas nVIDIA, las Tarjetas de Videos GeForce.

Las tarjetas de videos GeForce se dividen en Series y Sufijos, así los primeros números de la tarjeta te indican la serie, mientras los Sufijos te indican hacia que sector están orientado la tarjeta.

- Series 256: La primera de las serie GeForce, y una de las primeras tarjetas de videos en poseer memoria DDR

- Series 2: posee las misma características que la serie 256, pero mucho mas baratas

- Series 3: trae de soporte hasta Directx 8, e introduce los pixel shaders, que son una serie de instrucciones para el rederizado de imagenes.

- Series 4: muy superior a la Series 3, agregar nuevas funciones en lo que respecta a manejo de memoria entre otra.

- Series FX: Es la quinta generación de tarjetas de video, mejoraron el control de memoria, soporte para DirectX 7 y 8 y utiliza la nueva versión de Shaders 2.0

- Series 6: Agrega el soporte a Shaders 3.0, introduce la tecnología SLI y PureVideo (eliminando la necesidad de un software decodificador para DVD)

- Series 7: Diseñando originalmente solo para puertos AGP (sin embargo se consiguen pocos modelos en PCI-Express), mejoran en muestreo de los gráficos y los Anti-Aliasing y soporte para DirectX 9.

- Series 8: Primera tarjeta de Video pensada exclusivamente para el puerto PCI-Express (sin embargo, con el tiempo, lanzaron al mercado modelos de menor rendimiento con puerto AGP), también es la primera en implementar nativamente el DirectX10.

- Series 9: Fueron una prueba de concepto de lo que podían hacer con los procesadores de videos de la Series 8, inclusive debido a los resultado de su desarrollo nacieron tarjetas como la 8800 GT. Se empieza a trabajar con procesadores doble núcleo y doble bus para dar un mayor procesamiento.

- Series 100: Fueron tarjetas de videos con el chip de la Series 9, pero reempacado con mejores prestaciones. Oficialmente se conoce que estas tarjetas no están a la venta para el publico general.

- Series 200: El primer gran cambio en la nomenclatura GeForce, ahora ya no existirán sufijo sino Prefijo indicando el rango de la tarjeta, para después indicar el numero de modelo.

- Series 300: Son las de mas reciente aparición. Fueron anunciada el 27 de Noviembre de 2009. Y entre sus principales características están el soporte al nuevo conjunto de instrucciones DirectX 10.1

Todas las tarjetas de Videos GeForce, a partir de la Series FX, se divide por un rango de valores para indicar el sector al que va dirigido, y una terminación en letra para indicar su prestaciones. Exceptuando los de la Series 200 y 300 que sustituye el Sufijo por el Prefijo.

- 000 – 550: Son tarjetas de videos para usos básicos, obtienen un rendimiento aceptables para Juegos Basicos. Pueden ser de tipo SE, LE, GS y GT

- 600 – 750: Son tarjetas de videos diseñada par uso normales, obtienen un buen rendimiento para Juegos Basicos, y rendimiento aceptable para Juegos Avanzados o Diseño Gráfico Básico o Medio. Pueden ser de tipo LE, GS, GSO, GT, GTS.

- 800 - 950: Son tarjetas de videos diseñadas para Entusiastas de Video y Profesionales. Ofrecen Muy altos Rendimientos para Juegos Avanzados, Diseños Gráficos Avanzado (3D, CAD, Etc). Pueden ser de tipo GS, GT, GTS, GTO, GTX y Ultra.

- En las Series 2 y Series 3, solo existirán 260 y 280, y se le agregaran los Prefijo GS, GT y GTX para indicar que la tarjeta es GS = Básica, GT = Normal y GTX = Avanzada.

Significado de los Prefijo y Sufijos de las tarjetas nVIDIA:

- LE: Lite Edition, se refiere a la versión piloto de la tarjeta

- SE: Second Edition, una evolución de la primera tarjeta

- GS: Graphics Support, se podría decir que es como la tercera versión de la tarjeta de video. Normalmente trae instrucciones para su detección como Tarjeta de Video.

- GT: Graphics Talent, La versión definitiva de la tarjeta

- GTS: Graphics Talent Support, Segunda versión de la tarjeta definitiva. Generalmente solo trae mejoras a niveles de rendimientos y temperatura

- GTX: Graphics Talent eXtreme, Tarjetas de Videos generalmente Overclockeadas o SuperClockeadas.

- GTX-U o Ultra: Graphics Talent eXtreme Ultra: Versión para experto, trae muchas opciones personalizables a nivel de rendimiento de la tarjeta de video.

Si Desean mas información pueden revisar:

![agptipos[1] agptipos[1]](https://blogger.googleusercontent.com/img/b/R29vZ2xl/AVvXsEgdWKzaKei1LZ4Jw5VlVTfY8NPQduhFfrMRR7UqfrYqbaNCXYM016AzvWcVCSU5EJhvFpVwgSXP9zRrPWfKPTzLbi1ATytGqGuq1CEi_X6JsNUAylXn-wuEqt5qQ3NoiFnNKNwFa2yIRpe9/?imgmax=800)